Identificar os riscos de segurança nas redes de computadores

Definições

Para identificar os riscos relacionados ao uso de uma rede de computadores, é importante conhecer algumas definições. Por conta disso, iremos nos basear na norma ABNT NBR ISO IEC 27001:2013, reconhecida mundialmente como uma referência na área de segurança. Essa norma apresenta as seguintes definições:

Causa potencial de um incidente indesejado que pode resultar em danos a um sistema ou organização.

Tudo aquilo que tenta destruir, expor, alterar, desativar, roubar, obter acesso não autorizado ou fazer uso não autorizado de um ativo.

Qualquer coisa que tenha valor para uma pessoa ou organização. Exemplo: os dados do cartão de crédito, um projeto de uma empresa, um equipamento e até mesmo os colaboradores de uma empresa podem ser definidos como ativos humanos.

Como é possível perceber nessas definições, a ameaça está relacionada a algo que pode comprometer a segurança, enquanto o ataque é a ação efetiva contra determinado ativo.

Importante

Um incidente de segurança ocorre quando uma ameaça se concretiza e causa um dano a um ativo.

Se uma ameaça se concretizou e causou um dano, isso significa que alguma propriedade da segurança foi comprometida.

Três propriedades são tratadas como os pilares da segurança: Confidencialidade, Integridade e Disponibilidade (CID).

Além delas, outras propriedades também são importantes no contexto de segurança. A norma ABNT NBR ISO IEC 27001:2013 destaca as seguintes:

Confidencialidade

Propriedade cuja informação não está disponível para pessoas, entidades ou processos não autorizados. Em outras palavras, a confidencialidade está relacionada ao sigilo dos dados. Somente entes autorizados podem acessá-los.

Integridade

Propriedade que protege a exatidão e a completeza de ativos. Trata-se da indicação de que o dado não foi adulterado. Exemplo: um ativo permanece intacto após ser armazenado ou transportado.

Disponibilidade

Propriedade de tornar o dado acessível e utilizável sob demanda por fontes autorizadas. Se uma pessoa ou um processo autorizado quiser acessar um dado ou equipamento, ele estará em funcionamento.

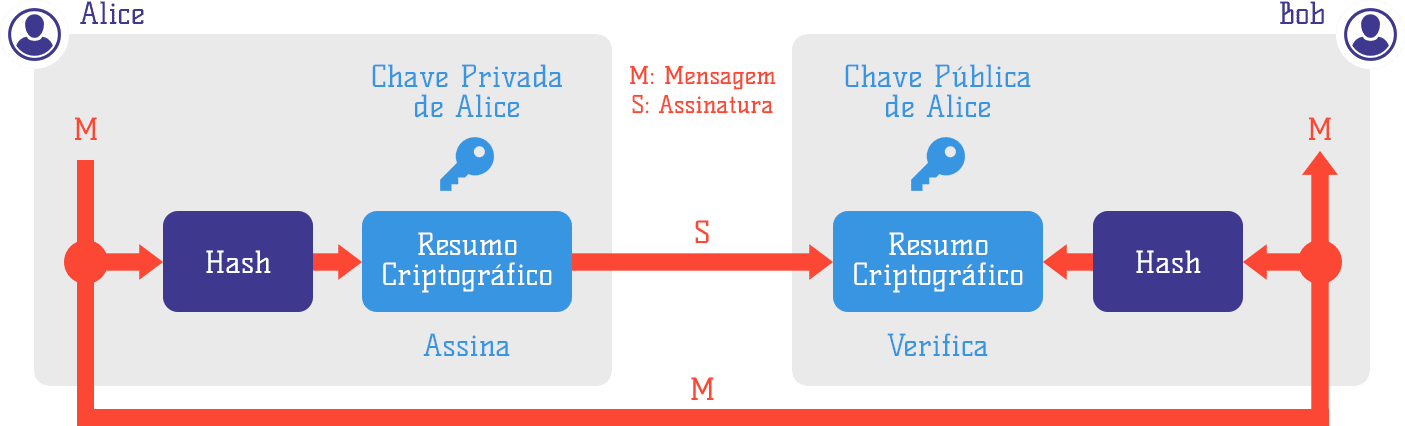

Autenticidade

Propriedade que assegura a veracidade do emissor e do receptor de informações trocadas. A autenticidade assevera que quem está usando ou enviando a informação é realmente uma determinada pessoa ou processo. Em outras palavras, garante a identidade.

Não repúdio ou irretratabilidade

Propriedade muito importante para fins jurídicos. Trata-se da garantia de que o autor de uma informação não pode negar falsamente a autoria dela. Desse modo, se uma pessoa praticou determinada ação ou atividade, ela não terá como negá-la. O não repúdio é alcançado quando a integridade e a autenticidade são garantidas.

Confiabilidade

Propriedade da garantia de que um sistema vai se comportar segundo o esperado e projetado. Exemplo: se determinado equipamento foi projetado para realizar uma operação matemática, esse cálculo será realizado corretamente.

Legalidade

Propriedade relacionada com o embasamento legal, ou seja, ela afere se as ações tomadas têm o suporte de alguma legislação ou norma. No caso do Brasil, podemos citar o Marco Civil da Internet , a Lei Geral de Proteção de Dados (LGPD) e o conjunto de normas 27.000 da ABNT.

Os mecanismos de proteção se relacionam a práticas, procedimentos ou mecanismos capazes de proteger os ativos contra as ameaças, reduzindo ou eliminando vulnerabilidades. Além disso, eles evitam que uma dessas propriedades sejam comprometidas.

Etapas de um ataque

Precisamos dividir um ataque em sete etapas para poder analisá-lo de forma mais criteriosa:

- Reconhecimento;

- Armamento (weaponization);

- Entrega (delivery);

- Exploração;

- Installation;

- Comando e controle;

- Conquista.

Os atacantes passam a ter mais privilégios no alvo à medida que avançam nas etapas. Portanto, pelo lado da defesa, o objetivo é pará-los o mais cedo possível para diminuir o dano causado.

Analisaremos a seguir cada uma dessas etapas.

1. Reconhecimento:

Na primeira etapa, o ator da ameaça realiza uma pesquisa para coletar informações sobre o local a ser atacado. Trata-se de uma fase preparatória na qual o atacante procura reunir o máximo de informações sobre o alvo antes de lançar um ataque ou analisar se vale a pena executá-lo.

As informações podem ser obtidas por meio de diversas fontes:

- Sites;

- Dispositivos de rede voltados para o público;

- Artigos de notícias;

- Anais de conferências;

- Meios de comunicação social.

Qualquer local público é capaz de ajudar a determinar o que, onde e como o ataque pode ser realizado. O atacante escolhe alvos negligenciados ou desprotegidos, pois eles possuem a maior probabilidade de serem penetrados e comprometidos.

2. Armamento (weaponization):

Após a coleta de informações, o atacante seleciona uma arma a fim de explorar as vulnerabilidades dos sistemas. É comum utilizar a expressão exploits para essas armas, que podem estar disponíveis em sites na internet ou ser desenvolvidas especificamente para determinado ataque.

O desenvolvimento de uma arma própria dificulta a detecção pelos mecanismos de defesa. Essas armas próprias são chamadas de zero-day attack.

Após o emprego da ferramenta de ataque, espera-se que o atacante tenha conseguido alcançar seu objetivo: obter acesso à rede ou ao sistema que será atacado.

3. Entrega (delivery)

Nesta fase, o atacante entrega a arma desenvolvida para o alvo. Para essa entrega, podem ser utilizados diversos mecanismos. Eis alguns exemplos:

- Mensagens de correio eletrônico (e-mail);

- Mídias USB;

- Websites falsos ou infectados;

- Interação nas redes sociais.

O atacante pode usar um método ou uma combinação de métodos para aumentar a chance de entrega do exploit. Seu objetivo é fazer com que a arma pareça algo inocente e válido, pois ludibriar o usuário permite que ela seja entregue.

Uma prática comum para essa entrega é o uso de phishing. Tipicamente, são enviados e-mails com algum assunto aparentemente de interesse da vítima. Nesta mensagem, existe um link ou um anexo malicioso que serve de meio de entrega da arma na máquina alvo.

4. Exploração

A etapa de exploração ocorre quando o atacante, após entregar a arma, explora alguma vulnerabilidade (conhecida ou não) na máquina infectada em busca de outros alvos dentro da rede de destino. As vulnerabilidades que não são publicamente conhecidas são chamadas de zero-day.

No caso do emprego de phishing, a exploração ocorre quando o e-mail recebido é aberto e o usuário clica no link ou abre o anexo, instalando um software malicioso que infecta a sua máquina. Isso permite o controle dela por parte do autor do ataque.

A partir desse momento, o atacante obtém acesso ao alvo, podendo obter as informações e os sistemas disponíveis dentro da rede atacada.

Os alvos de exploração mais comuns são aplicativos, vulnerabilidades do sistema operacional e pessoas.

5. Installation

A partir da exploração da máquina realizada na fase anterior, o atacante busca instalar algum tipo de software que permita a manutenção do acesso à máquina ou à rede em um momento posterior.

Para essa finalidade, é instalado no sistema alvo um Remote Access Trojan (RAT). Conhecido também como backdoor, o RAT permite ao atacante obter o controle sobre o sistema infectado.

Pelo lado do atacante, é importante que o acesso remoto não alerte nenhum sistema de proteção e permaneça ativo mesmo após varreduras por sistemas de segurança da rede de destino.

6. Comando e controle

A partir do momento em que um RAT (backdoor) é instalado no sistema alvo, o atacante passa a ter um canal de comunicação com o software instalado no alvo.

Denominado comando e controle, tal canal possibilita o envio de comandos para realizar ataques na própria rede local ou para atacar a rede de terceiros, caracterizando, assim, um ataque indireto.

7. Conquista

Quando o atacante chega à última etapa, isso é um indício de que o objetivo original foi alcançado. A partir de agora, ele pode roubar informações, utilizar o alvo para realizar ataques de negação de serviço, envio de spam, manipulação de pesquisas ou jogos online, entre outras atividades.

Nesse ponto, o agente de ameaças já está profundamente enraizado nos sistemas da organização, escondendo seus movimentos e cobrindo seus rastros.

É extremamente difícil remover o agente de ameaças da rede quando ele já chegou a esta fase.

Saiba mais

Vamos analisar a seguinte noticia:

“Brasil sofreu 15 bilhões de ataques cibernéticos em apenas três meses. A questão não é mais ‘o que podemos fazer se sofrermos um ataque cibernético?’, mas, sim, ‘o que podemos fazer quando sofremos um ataque cibernético?’”

(Fonte: TECMUNDO, 2019)

Ao analisarmos o caso, percebemos a importância da análise dos riscos relacionados ao uso de uma rede de computadores sem a devida proteção.

Pesquise outras situações similares e procure perceber a intervenção dos mecanismos de proteção nesses casos.

Verificando o aprendizado

ATENÇÃO!

Para desbloquear o próximo módulo, é necessário que responda corretamente a uma das seguintes questões.

O conteúdo ainda não acabou.

Clique aqui e retorne para saber como desbloquear.

Selecionar softwares e tipos de equipamentos adequados para a diminuição dos riscos de segurança nas redes

Segurança física

Abrange todo ambiente em que os sistemas de informação estão instalados. Seu objetivo principal é garantir que nenhum dano físico ocorra nos equipamentos.

Exemplo

Roubo de equipamentos, incêndio, inundação e qualquer ameaça às instalações físicas.

A norma ABNT NBR ISO/IEC 27002:2013 divide a segurança física em dois itens principais:

Áreas seguras

Previnem o acesso físico não autorizado, os danos e as interferências em instalações e informações da organização.

Equipamentos

Impedem perdas, danos, furto ou comprometimento de ativos e interrupção das atividades da organização.

A segurança física envolve outras áreas da Engenharia, como a civil e a elétrica, ao permitir a projeção de prédios com paredes adequadas à proteção dos equipamentos, sistemas de para-raios, aterramento, limpeza da área para evitar incêndios etc.

Alguns exemplos de mecanismos de controle físicos podem ser encontrados no emprego de:

Sistemas de refrigeração e de combate a incêndio

Projetados para os equipamentos poderem operar em condições adequadas de temperatura e umidade. Ainda garantem que os casos de incêndio possam ser combatidos o mais rápido possível.

Sala-cofre

Espaço construído com paredes corta-fogo, sistemas de refrigeração e de forma hermética para proteger equipamentos críticos de TI.

Sistemas de energia redundantes

Funcionam como no-breaks (Uninterruptable Power Supply - UPS) e geradores. Ambos são necessários ao permitirem que, em caso de queda de energia, os equipamentos permaneçam em operação. Isso garante tanto o fornecimento constante de energia quanto a manutenção dela dentro da tensão recomendada.

Preparação do ambiente contra alagamento

No caso de chuvas fortes.

Limpeza da área externa

Para evitar incêndios.

Verificando o aprendizado

ATENÇÃO!

Para desbloquear o próximo módulo, é necessário que responda corretamente a uma das seguintes questões.

O conteúdo ainda não acabou.

Clique aqui e retorne para saber como desbloquear.

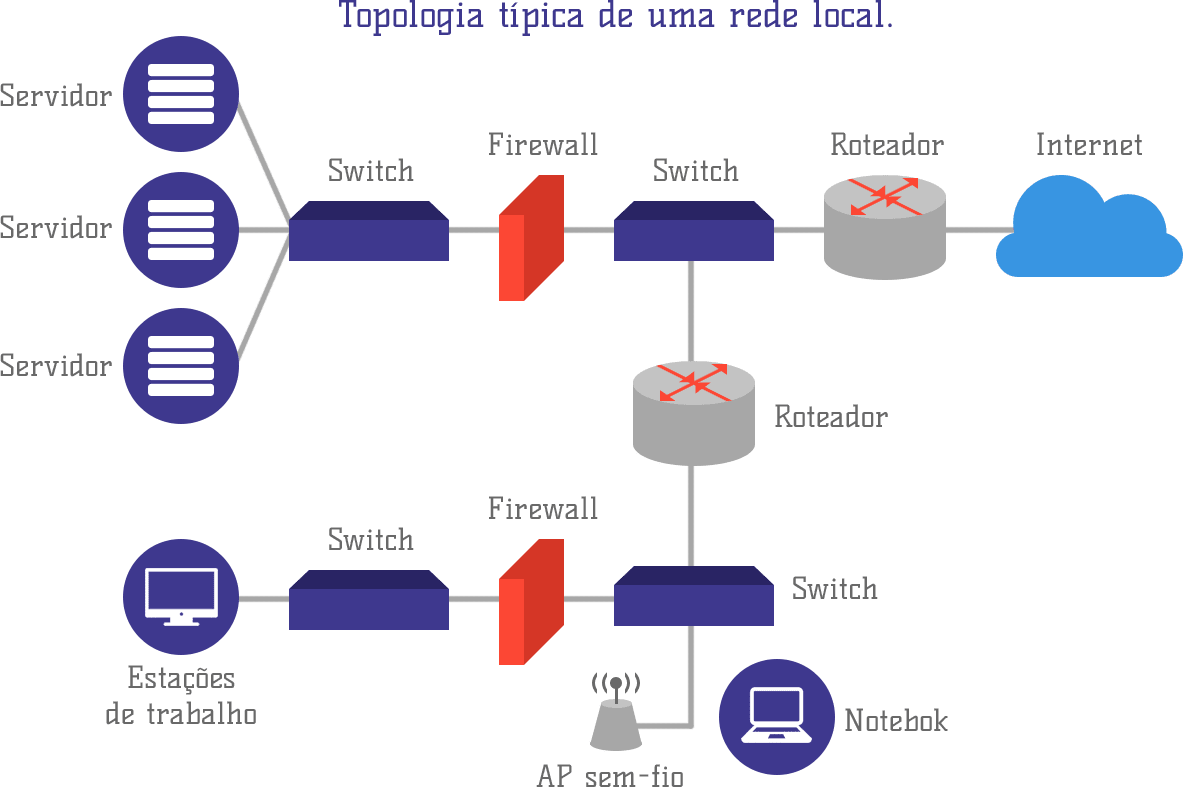

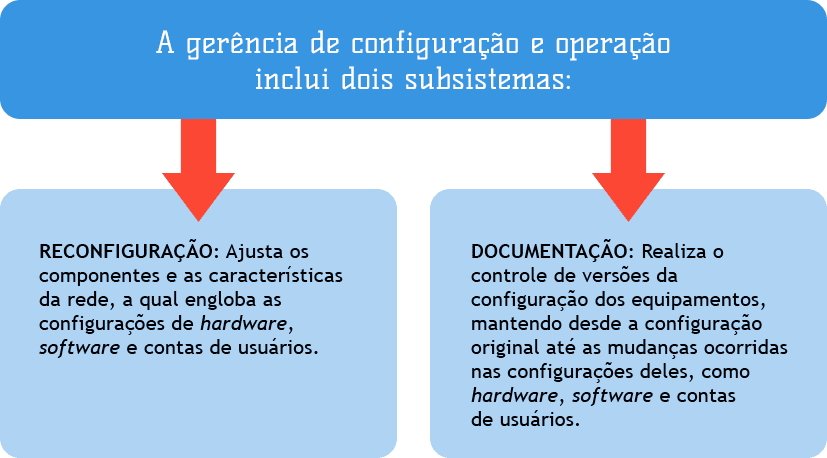

Reconhecer a arquitetura de gerenciamento de redes

Arquitetura de gerenciamento OSI

Para oferecer uma organização das tarefas de gerenciamento de redes, a International Organization for Standardization (ISO) criou a M.3400, um modelo de gerência derivado de recomendação publicada pela International Telecommunications Union (ITU).

Esse modelo se baseia em cinco áreas conhecidas pela sigla FCAPS (abreviação, em inglês, de fault, configuration, accounting performance e security). Vamos conhecê-las agora!

Gerência de detecção e correção de falhas (F = fault)

A área de gerenciamento de falhas é importante para garantir que os serviços e as redes permaneçam em operação. De acordo com a norma ISO, esta área permite registrar, detectar e reagir às condições de falha da rede.

Atenção

Tal gerenciamento depende do bom funcionamento de cada componente da rede tanto de forma isolada quanto pela interoperação com outros equipamentos dela.

As possíveis falhas nas redes podem ser causadas por problemas de:

1

Software: Falha no sistema operacional de um servidor ou em um serviço.

Enlace: Paralisação de operação de uma ligação entre uma matriz e uma filial por um rompimento de cabo.

2

3

Equipamentos: Interrupção no fornecimento de energia.

Quando uma falha ocorre, o gerente da rede deve analisar as informações de gerência para identificar a causa raiz do problema, descobrindo, em uma diversidade de equipamentos, softwares e protocolos, o que realmente causou o problema.

O gerenciamento de falhas pode ser dividido em dois subsistemas:

Gerência de contabilidade e faturamento (A = accounting)

De acordo com a ISO, a gerência de contabilidade e faturamento permite especificar, registrar e controlar o acesso de usuários e dispositivos aos recursos da rede. Por meio desta área de gerenciamento, é possível contabilizar o consumo de determinado recurso da rede.

Exemplo

A franquia de consumo de internet de uma linha telefônica, o que possibilita a tarifação para o usuário.

Este tipo de gerenciamento impede que usuários possam monopolizar os recursos da rede e libera a elaboração de planos de evolução de acordo com a demanda de uso dela.

Gerência de segurança e proteção (S = security)

A gerência de segurança e proteção permite controlar o acesso aos recursos da rede e verificar se ela está de acordo com a Política de Segurança da Informação (PSI) da empresa.

Que papel desempenha a segurança nesse contexto?

Ela envolve todas as camadas da pilha de protocolos TCP/IP, o que engloba cada dispositivo e informação trafegando pela rede. Por isso, é possível afirmar que esta é a área mais difícil de ser gerenciada.

Verificando o aprendizado

ATENÇÃO!

Para desbloquear o próximo módulo, é necessário que responda corretamente a uma das seguintes questões.

O conteúdo ainda não acabou.

Clique aqui e retorne para saber como desbloquear.

CONQUISTAS

Identificou os riscos de segurança nas redes de computadores

Explorou softwares e tipos de equipamentos adequados para a diminuição dos riscos de segurança nas redes

Reconheceu a arquitetura de gerenciamento de redes